ソーシャルエンジニアリングの手法であるClickFixを利用したマルウェアキャンペーンが、依然として猛威を振るっています。セキュリティ研究者たちは、Amatera StealerとNetSupport RATを拡散する新たなキャンペーン「EVALUSION」を特定しました。また、ホテル業界を標的とした大規模なClickFix型フィッシング攻撃も確認されており、PureRATの拡散と認証情報の窃取が深刻化しています。これらの攻撃は、従来のセキュリティ対策を回避する巧妙な手口を用いており、企業や組織は警戒を強める必要があります。

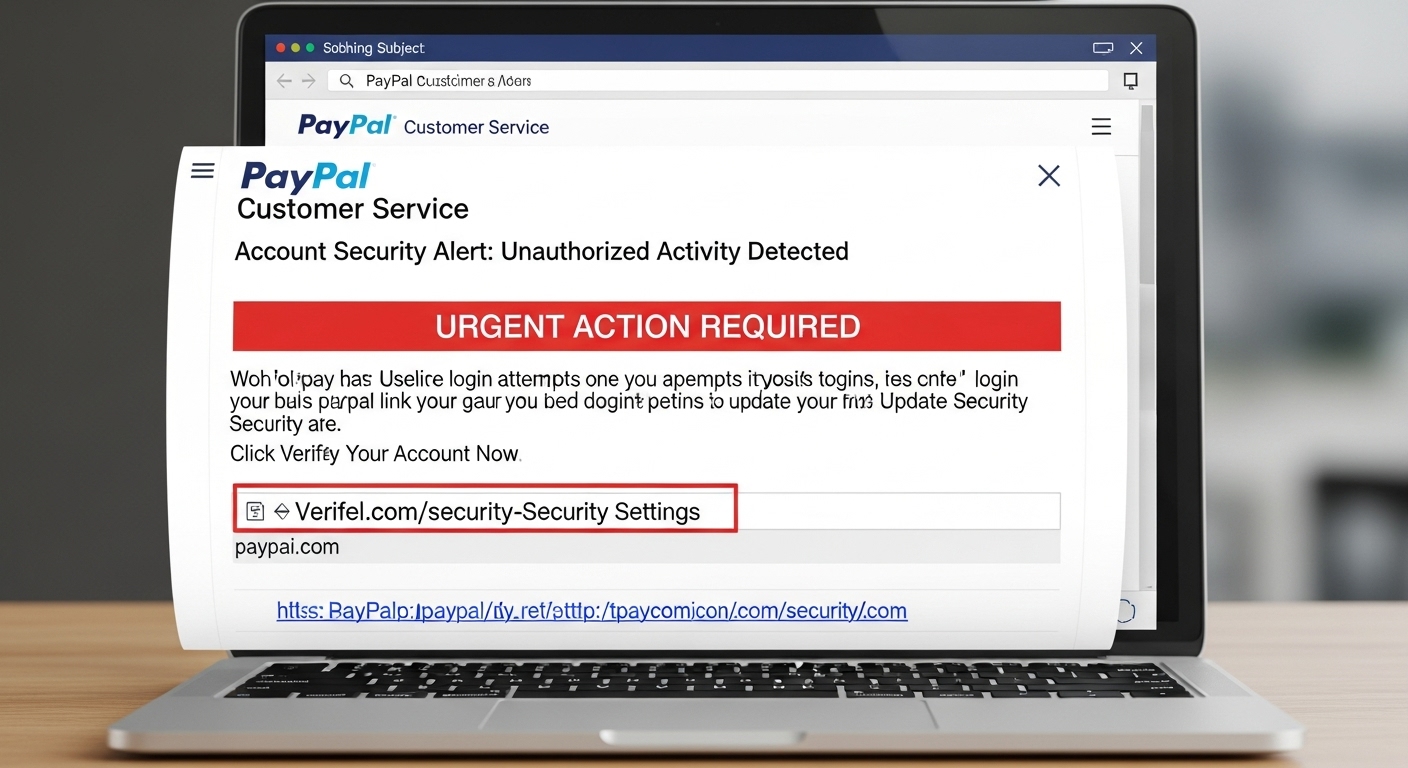

Amatera Stealerは、2024年7月に販売が停止されたACR Stealerの後継と見られています。月額199ドルから年間1,499ドルで販売されており、暗号通貨ウォレット、ブラウザ、メッセージングアプリケーション、FTPクライアント、メールサービスなど、広範なデータ窃取機能を備えています。特に注目すべきは、WoW64 SysCallsなどの高度な回避技術を使用し、サンドボックス、アンチウイルスソリューション、EDR製品によるユーザーモードのフッキングメカニズムを回避する点です。攻撃者は、偽のフィッシングページでreCAPTCHA認証チェックを完了させるために、Windowsの「ファイル名を指定して実行」ダイアログを使用して悪意のあるコマンドを実行させます。

このコマンドは、mshta.exeバイナリを使用してPowerShellスクリプトを起動し、MediaFireから.NETファイルをダウンロードする多段階プロセスを開始します。ペイロードは、PureCoderという脅威アクターによってMaaSとして宣伝されているC#ベースの多機能クリプターおよびローダーであるPureCrypterを使用してパックされたAmatera Stealer DLLです。DLLは「MSBuild.exe」プロセスにインジェクトされ、その後、スティーラーは機密データを収集し、外部サーバーに接続してPowerShellコマンドを実行し、NetSupport RATを取得して実行します。eSentireは、Amateraによって呼び出されるPowerShellで特に注目すべき点として、被害者のマシンがドメインの一部であるか、暗号通貨ウォレットなどの潜在的に価値のあるファイルを持っているかどうかを判断するチェックがあると指摘しています。どちらも見つからない場合、NetSupportはダウンロードされません。

ホテル業界を狙う大規模ClickFix攻撃の実態

ホテル業界を標的とした大規模なClickFix型フィッシング攻撃も発生しており、Sekoiaの報告によると、PureRATマルウェアが拡散されています。攻撃者の手口は、侵害されたメールアカウントを使用して、複数のホテル施設に悪意のあるメッセージを送信するというものです。このキャンペーンでは、Booking.comを装ったスピアフィッシングメールを使用し、被害者を悪意のあるウェブサイトにリダイレクトし、ClickFixのソーシャルエンジニアリング戦術を用いてPureRATを拡散します。攻撃の最終目標は、Booking.comやExpediaなどの予約プラットフォームへの不正アクセスを可能にする認証情報を盗み、サイバー犯罪フォーラムで販売したり、ホテルの顧客に不正なメールを送信して詐欺を働いたりすることです。

Sekoiaの分析によると、この活動は少なくとも2025年4月から活発であり、10月初旬も活動していることが確認されています。Microsoftも3月に同様の攻撃を報告しており、予約プラットフォームのアカウントを標的とした複数のキャンペーンが確認されています。最新の攻撃では、侵害されたメールアカウントから複数の国のホテルにメールが送信され、受信者を偽のリンクをクリックさせ、リダイレクトチェーンを経て、「接続のセキュリティを確保する」ためのreCAPTCHAチャレンジを装ったClickFixページに誘導します。

このページにアクセスすると、URLはJavaScriptをホストするウェブページにリダイレクトされ、非同期関数が実行されます。この関数は、短い遅延の後、ページがiframe内で表示されているかどうかを確認します。その目的は、ユーザーを同じURLにリダイレクトすることですが、HTTP経由で行われます。これにより、被害者はシステム情報を収集し、ZIPアーカイブをダウンロードする悪意のあるPowerShellコマンドをコピーして実行することになります。このZIPアーカイブには、最終的に永続性を確立し、DLLサイドローディングによってPureRAT(別名zgRAT)をロードするバイナリが含まれています。

PureRATの脅威と攻撃の高度化

PureRATは、リモートアクセス、マウスとキーボードの制御、ウェブカメラとマイクのキャプチャ、キーロギング、ファイルのアップロード/ダウンロード、トラフィックプロキシ、データ窃取、コマンドまたはバイナリのリモート実行など、広範な機能をサポートするモジュール型マルウェアです。リバースエンジニアリングを複雑にするために.NET Reactorで保護されており、Runレジストリキーを作成してホストに永続性を確立します。さらに、このキャンペーンでは、WhatsAppまたはメールを介してホテルの顧客に連絡を取り、正当な予約詳細を伝え、検証プロセスの一環としてリンクをクリックし、銀行カードの詳細を確認して予約がキャンセルされないように指示することが判明しています。

リンクをクリックしたユーザーは、Booking.comまたはExpediaを模倣した偽のランディングページに誘導されますが、実際にはカード情報を盗むように設計されています。このスキームの背後にいる脅威アクターは、LolzTeamなどの犯罪フォーラムからBooking.com施設の管理者に関する情報を調達しており、場合によっては利益の割合に基づいて支払いを提供していると評価されています。取得した詳細は、システムに情報窃取型マルウェアまたはリモートアクセス型トロイの木馬(RAT)を感染させるためにソーシャルエンジニアリングに使用されます。このタスクは、マルウェア配布を担当する専門家であるトラッファーに選択的にアウトソーシングされます。

Push Securityは、ClickFixのソーシャルエンジニアリング戦術のアップデートについて詳しく説明しており、埋め込みビデオ、カウントダウンタイマー、「過去1時間に検証されたユーザー」のカウンターを含めることで、ユーザーにとってさらに説得力が高まり、認識された信頼性を高め、ユーザーに考えすぎずにチェックを完了させるように仕向けます。もう1つの注目すべきアップデートは、ページが被害者のオペレーティングシステムに一致する指示を表示するように適応できることです。Windows RunダイアログまたはmacOSターミナルアプリをデバイスに応じて開くように求めます。ページには、悪意のあるコードをユーザーのクリップボードに自動的にコピーする機能もますます装備されています。これはクリップボードハイジャックと呼ばれる手法です。

サイバー犯罪のサービス化と対策の重要性

Sekoiaは、「Booking.comエクストラネットアカウントは、ホスピタリティ業界を標的とした不正スキームにおいて重要な役割を果たしています。その結果、これらのアカウントから収集されたデータは、不正なマーケットプレイスで定期的に販売される、収益性の高い商品となっています」と述べています。攻撃者は、これらのアカウントを認証クッキーとして、または情報窃取型マルウェアのログから抽出されたログイン/パスワードのペアとして取引します。これは、収集されたデータが通常、ホテル管理者のシステムのマルウェア侵害に由来するためです。同社は、Booking.comログを購入するためのTelegramボットや、「moderator_booking」という脅威アクターがBooking.com、Expedia、Airbnb、Agodaに関連するログを取得するためのBookingログ購入サービスを宣伝していることを確認しました。彼らは、ログが24〜48時間以内に手動でチェックされると主張しています。

これは通常、プロキシを介して侵害されたアカウントを認証し、収集された認証情報がまだ有効であることを確認する、サイバー犯罪フォーラムで40ドル程度で入手可能なログチェッカーツールによって実現されます。Sekoiaは、「Booking.com攻撃チェーンの各ステップをサポートするサイバー犯罪サービスの普及は、この詐欺モデルの専門化を反映しています。'as-a-service'モデルを採用することで、サイバー犯罪者は参入障壁を下げ、利益を最大化します」と述べています。ClickFixページはますます洗練されており、被害者がソーシャルエンジニアリングに陥る可能性が高まっています。ClickFixペイロードはますます多様化しており、セキュリティ制御を回避する新しい方法を見つけています。

これらの攻撃から身を守るためには、多層防御のアプローチが不可欠です。従業員へのセキュリティ意識向上トレーニングを実施し、フィッシングメールや悪意のあるリンクを見分ける能力を高めることが重要です。また、多要素認証(MFA)を導入することで、認証情報の窃取による不正アクセスを防止できます。さらに、エンドポイント保護(EPP)ソリューションや侵入検知システム(IDS)などのセキュリティツールを導入し、マルウェアの侵入や不正な活動を早期に検知することが重要です。定期的なセキュリティ監査を実施し、システムの脆弱性を特定して修正することも、攻撃のリスクを軽減するために不可欠です。

参考情報

本記事は以下の情報源を参考に作成されました:

- -New EVALUSION ClickFix Campaign Delivers Amatera Stealer and NetSupport RAT - https://thehackernews.com/2025/11/new-evalusion-clickfix-campaign.html

- -Large-Scale ClickFix Phishing Attacks Target Hotel Systems with PureRAT Malware - https://thehackernews.com/2025/11/large-scale-clickfix-phishing-attacks.html