ロシア金融機関を狙う「ファントム・スティーラー」の脅威

2025年12月15日、サイバーセキュリティ研究者らは、ロシア語圏の組織を標的とした新たなフィッシングキャンペーン「Operation MoneyMount-ISO」の詳細を公表しました。この作戦は、高度な情報窃取マルウェアである「Phantom Stealer」を配布することを目的としており、特に金融、会計、財務、決済チームといった機密性の高い財務情報を日常的に扱う部門が狙われています。Seqrite Labsの分析によると、このキャンペーンはロシアを起源とし、従来のセキュリティ対策を回避するためにISOファイルを利用した初期アクセス手法へと戦略的に移行している点が特徴です。

攻撃者は、偽の銀行振込確認メールを巧みに利用し、受信者を悪意ある添付ファイルを開くよう誘い込みます。この手口は、多忙な金融環境において、正規のビジネス通信と見誤らせることで、標的が警戒心を抱かずにファイルを開封する確率を高めることを狙っています。このキャンペーンは、単なるマルウェア配布に留まらず、標的のシステムから広範な機密情報を窃取することを最終目的としており、その影響は甚大です。

「Operation MoneyMount-ISO」は、商品化された情報窃取マルウェアの洗練度が向上している現状と、境界防御を回避するためのISOベースの初期アクセスへの戦略的転換を如実に示しています。Seqrite Labsは、コンテナ化された添付ファイルの継続的なフィルタリング、メモリ挙動の監視、そして金融関連のメールワークフローの強化が不可欠な緩和策であると強調しています。この新たな脅威は、組織が直面するサイバーセキュリティの課題が、いかに複雑化しているかを浮き彫りにしています。

この攻撃は、単一の脆弱性を突くものではなく、ソーシャルエンジニアリングと技術的な巧妙さを組み合わせた多層的なアプローチを採用しています。攻撃者は、標的の業務プロセスを深く理解し、それに合わせたルアーを作成することで、防御側の注意を巧みにすり抜けています。特に、ロシア語圏の組織に特化していることから、言語的・文化的な障壁を利用した、地域に密着した標的型攻撃の性質が強く見て取れます。

巧妙化する初期侵入経路:ISOファイルと多段階攻撃

「Operation MoneyMount-ISO」の感染経路は、受信者が疑いを持たないよう綿密に設計されています。攻撃は、ロシア語で「Подтверждение банковского перевода」(銀行振込確認)という件名の、形式的なビジネス言語で書かれたフィッシングメールから始まります。このメールは、通貨ブローカーを参照していますが、送信元ドメインは関連性がなく、これが最初の不審な兆候となり得ます。しかし、多忙な業務環境下では見過ごされがちです。

メールには、取引詳細が記載されていると称する約1MBのZIPアーカイブが添付されています。このZIPファイルを開くと、内部に埋め込まれたISOファイルが自動的にマウントされ、仮想ドライブとしてシステムに表示されます。このISOイメージファイル自体も「Подтверждение банковского перевода.iso」と名付けられており、あたかも正規の支払い確認文書であるかのように偽装されています。

ユーザーがこの偽装された実行ファイルを開くと、多段階のペイロードチェーンが起動します。まず、初期ローダーが悪意のあるDLLファイルを復号し、その後、このDLLが「CreativeAI.dll」としてシステムに注入され、「Phantom Stealer」を最終的に展開します。このプロセス全体を通じて、マルウェアはサンドボックスや仮想マシンなどの分析環境を回避するための広範なアンチ分析チェックを実行し、検出を困難にしています。

ISOファイルの使用は、従来の実行可能ファイルやスクリプトファイルとは異なり、多くのメールセキュリティコントロールを迂回する効果的な手段として注目されています。ISOファイルは、Windows環境で仮想ドライブとして簡単にマウントできるため、ユーザーは通常のファイルを開く感覚でマルウェアを実行してしまうリスクがあります。この戦略的な転換は、攻撃者が常に防御側の弱点を突き、新たな侵入経路を模索している現実を示しています。

闇市場で進化する情報窃取マルウェア「ファントム・スティーラー」の全貌

「Phantom Stealer」は、その名の通り、標的のシステムから多種多様な機密情報を窃取する能力を持つ、非常に強力な情報窃取マルウェアです。このマルウェアの最終ペイロードは、ブラウザに保存されたパスワード、クッキー、クレジットカード情報といった個人認証情報や金融情報を広範囲にわたって収集します。さらに、Chromiumベースのブラウザ拡張機能やデスクトップアプリケーションにインストールされた仮想通貨ウォレットから仮想通貨データを盗み出すことも可能です。

「Phantom Stealer」の機能はこれに留まりません。キーロガー機能により、ユーザーのキー入力履歴を記録し、クリップボードの内容も監視・収集します。また、Discordの認証トークンも標的とし、攻撃者が被害者のDiscordアカウントを乗っ取ることを可能にします。窃取されたデータはアーカイブにまとめられ、その後、Telegramボット、Discordウェブフック、FTPサーバーといった複数のチャネルを通じて、攻撃者によって制御される外部サーバーへと秘密裏に送られます。

HPの脅威インサイトレポートによると、「Phantom Stealer」は、ハッキングマーケットプレイスで販売されているサブスクリプションベースの情報窃取マルウェアであり、既製の認証情報および金融情報窃取機能を備えています。このマルウェアは、最新のセキュリティツールによる検出を回避するために頻繁に更新されており、その適応性の高さが脅威の深刻さを増しています。このような「マルウェア・アズ・ア・サービス(MaaS)」モデルの普及は、サイバー犯罪の敷居を下げ、より多くの攻撃者が高度なツールを利用できる状況を生み出しています。

マルウェアが実行される際には、仮想化環境やサンドボックス、分析環境を検出し、その場合は実行を中止する一連のチェックが組み込まれています。これにより、セキュリティ研究者による分析や自動検出システムによる捕捉を困難にし、実環境での活動時間を最大化しようとします。この高度な回避メカニズムは、「Phantom Stealer」が単なる商品化されたマルウェアではなく、継続的な開発と改良が加えられていることを示唆しています。

視覚的欺瞞と正規プラットフォーム悪用:攻撃者の新戦術

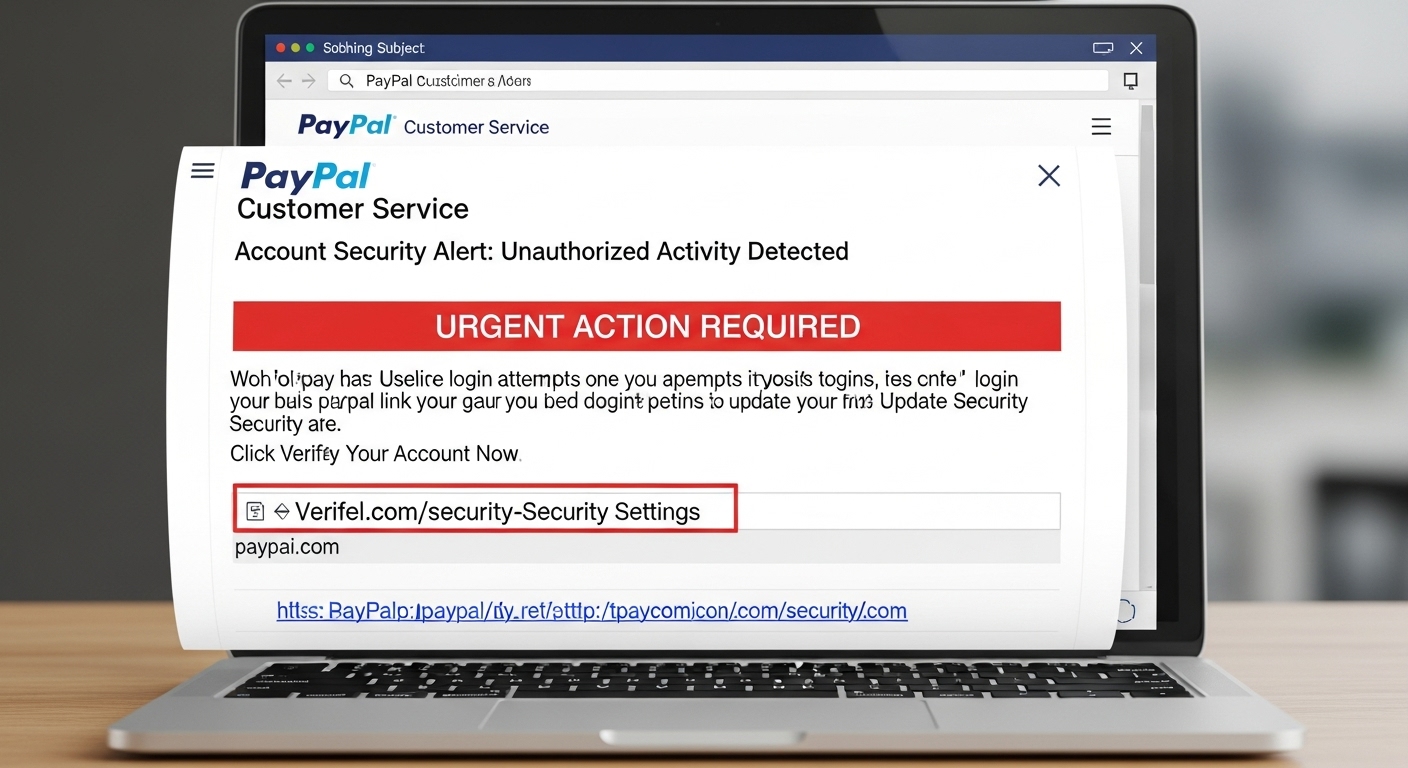

HPが2025年12月11日に発表した最新の脅威インサイトレポートは、サイバー攻撃者がキャンペーンを洗練させ、プロフェッショナルなアニメーションや購入可能なマルウェアサービスを駆使している現状を明らかにしています。攻撃者は、説得力のある視覚的要素、Discordのような広く信頼されているホスティングプラットフォーム、そして定期的に更新されるマルウェアキットを組み合わせることで、ユーザーや検出ツールによる検知を回避しています。これは、「Phantom Stealer」がDiscordウェブフックをデータ窃取に利用している点とも共通する、現代の攻撃トレンドを象徴しています。

レポートでは、コロンビア検察庁を装ったDLLサイドローディング攻撃や、Adobeの更新を偽装したリモートアクセスツール(ScreenConnect)の配布など、具体的な手口が詳述されています。これらの攻撃では、偽のローディングバーやパスワードプロンプトといった洗練されたアニメーションが用いられ、悪意あるサイトやダウンロードを信頼させるための緊急性と信憑性を高めています。特に、Windows 11のメモリ整合性保護をパッチで回避し、「Phantom Stealer」を配信するケースも確認されており、攻撃者がOSレベルの防御機構にも積極的に対応していることが示されています。

HPセキュリティラボの主席脅威研究者であるパトリック・シュレプファー氏は、「攻撃者は、偽のローディングバーやパスワードプロンプトのような洗練されたアニメーションを用いて、悪意あるサイトを信頼できる緊急性の高いものに見せかけています。同時に、彼らは既製のサブスクリプション型マルウェアに依存しており、これは正規のソフトウェアと同じ速さで更新されます。これにより、脅威アクターは検出ベースのセキュリティソリューションの一歩先を行き、はるかに少ない労力で防御をすり抜けることができています」とコメントしています。

この傾向は、攻撃者が独自のインフラを構築する手間を省き、Discordのようなドメイン評価の高い正規プラットフォームを悪用することで、信頼性を偽装し、セキュリティ対策を回避しようとしていることを示しています。ユーザーは、見慣れたブランドやプラットフォームからの通信であっても、その内容や添付ファイルに対して常に警戒心を持つ必要があるという、厳しい現実を突きつけています。

ロシアを標的とする多様な脅威:DupeHikeから国家支援型攻撃まで

ロシアの組織は、「Operation MoneyMount-ISO」の他にも、複数の洗練されたサイバー攻撃キャンペーンの標的となっています。Seqrite Labsは、人事部門や給与計算部門を狙った「DupeHike」キャンペーンの詳細も明らかにしました。このキャンペーンは、ボーナスや社内財務方針に関連するルアーを用いたフィッシングメールを通じて、これまで文書化されていなかったインプラント「DUPERUNNER」を配布します。DUPERUNNERは、オープンソースのコマンド&コントロール(C2)フレームワークである「AdaptixC2」をロードする役割を担っています。

「DupeHike」の感染経路は、「Документ_1_О_размере_годовой_премии.pdf.lnk」(年間ボーナス額に関する文書.pdf.lnk)のようなLNK拡張子を持つデコイファイルを含むZIPアーカイブから始まります。このLNKファイルは、PowerShell.exeを利用して外部サーバーからDUPERUNNERをダウンロードします。DUPERUNNERの主な機能は、デコイPDFを表示しつつ、AdaptixC2を「explorer.exe」「notepad.exe」「msedge.exe」といった正規のWindowsプロセスにインジェクションして起動させることです。このキャンペーンは、脅威クラスター「UNG0902」に起因するとされています。

さらに、ロシアの金融、法務、航空宇宙産業を狙った他のフィッシングキャンペーンも確認されており、これらでは「Cobalt Strike」や「Formbook」「DarkWatchman」「PhantomRemote」といったデータ窃取やリモート制御が可能な悪意あるツールが配布されています。これらのスピアフィッシングメッセージの送信には、侵害されたロシア企業のメールサーバーが悪用されることもあります。

フランスのサイバーセキュリティ企業Intrinsecは、2025年6月から9月にかけて観測されたロシア航空宇宙産業を標的とした侵入活動を、ウクライナの利益に沿ったハクティビストに起因するものと分析しています。この活動は、「Hive0117」「Operation CargoTalon」「Rainbow Hyena」(別名Fairy Trickster、Head Mare、PhantomCore)といった脅威グループと重複する特徴を示しています。これらの攻撃の一部では、Microsoft Outlookやロシアの航空宇宙企業Bureau 1440の認証情報を窃取するために、InterPlanetary File System(IPFS)やVercelでホストされたフィッシングログインページにユーザーをリダイレクトする手口も用いられています。Intrinsecは、「2025年6月から9月に観測されたキャンペーンは、ウクライナとの現在の紛争の中でロシア軍と積極的に協力している組織を侵害することを目的としていた」と述べています。

セッションクッキー窃取の脅威と防御の限界

現代のサイバー攻撃において、攻撃者はもはやパスワードや多要素認証(MFA)を迂回するだけでなく、ユーザーがすでにログインしていることを証明するセッションクッキーを直接ハイジャックするという、より巧妙な手口を採用しています。HPの脅威研究チームによる分析ブログでは、このセッションクッキー窃取の脅威が詳細に解説されており、攻撃者が機密システムへの即時アクセスを得るために、いかにこの手法を悪用しているかが浮き彫りになっています。

公開された攻撃データのHPによる分析では、2025年第3四半期に確認された主要なマルウェアファミリーの半数以上(57%)が情報窃取型であり、これらの多くがクッキー窃取機能を備えていることが判明しました。これは、情報窃取型マルウェアが単なる認証情報だけでなく、セッション状態を悪用することで、より深いレベルでの侵害を可能にしていることを示唆しています。この手口は、MFAが導入されている環境でも有効であるため、従来の認証強化策だけでは不十分であるという警鐘を鳴らしています。

攻撃者が正規のプラットフォームを悪用し、信頼されたブランドを模倣し、アニメーションのような説得力のある視覚的トリックを用いることで、強力な検出ツールでさえ一部の脅威を見逃す可能性があると、HP Inc.のパーソナルシステム担当グローバルセキュリティ責任者であるイアン・プラット博士は指摘しています。セキュリティチームはすべての攻撃を予測することはできませんが、信頼できないファイルやウェブサイトを開くといった高リスクなインタラクションを隔離することで、脅威が害を及ぼす前に封じ込めるセーフティネットを構築できると述べています。

HP Wolf Securityは、検出ツールを回避した脅威をPC上で隔離し、安全なコンテナ内でマルウェアを安全に実行させることで、サイバー犯罪者が使用する最新の手法に関する洞察を得ています。これまでに、HP Wolf Securityの顧客は550億を超えるメール添付ファイル、ウェブページ、ダウンロードされたファイルをクリックしていますが、侵害の報告はありません。このデータは、隔離技術が、進化し続ける脅威ランドスケープにおいて、いかに効果的な防御層となり得るかを示しています。

絶え間ない進化を続けるサイバー脅威への警鐘

今回明らかになった「Operation MoneyMount-ISO」キャンペーン、そしてロシアを標的とした一連の多様な攻撃は、サイバー脅威が絶え間なく進化し、その手口が巧妙化している現実を浮き彫りにしています。商品化された情報窃取マルウェアの洗練度の向上、ISOファイルのような新たな初期アクセス手法への戦略的転換、そして視覚的欺瞞や正規プラットフォームの悪用は、従来の境界防御や検出ベースのセキュリティ対策だけでは不十分であることを明確に示しています。

特に、金融、会計、人事、航空宇宙といった機密性の高い情報を扱う部門が繰り返し標的となっている事実は、攻撃者が経済的利益や地政学的動機に基づいて、特定のセクターや組織を狙い撃ちしていることを示唆しています。セッションクッキーのハイジャックやWindows 11のメモリ整合性保護の回避といった高度な技術的適応は、攻撃者が常に防御側の最新の進歩を研究し、それを上回るための手段を模索していることを物語っています。

HPの2025年第3四半期のデータが示すように、アーカイブファイルやPDFファイルを通じた脅威の増加、そしてメールゲートウェイを迂回する脅威の存在は、組織が多層的な防御戦略を講じることの重要性を強調しています。これには、技術的な対策だけでなく、従業員に対する継続的なセキュリティ意識向上トレーニングも含まれるべきです。

サイバーセキュリティの戦いは、攻撃者と防御者の間の終わりのない競争です。今回の事例は、組織が単に既知の脅威に対応するだけでなく、未知の脅威や進化する攻撃手法に対しても柔軟かつ迅速に適応できるような、レジリエントなセキュリティ体制を構築する必要があるという強い警鐘を鳴らしています。継続的な脅威インテリジェンスの収集と分析、そしてプロアクティブな防御策の実施が、今後も組織の安全を確保するための鍵となるでしょう。

参考情報

本記事は以下の情報源を参考に作成されました:

- -Russian Phishing Campaign Delivers Phantom Stealer Via ISO Files - https://www.infosecurity-magazine.com/news/russian-phishing-phantom-stealer/

- -Phantom Stealer Spread by ISO Phishing Emails Hitting Russian Finance Sector - https://thehackernews.com/2025/12/phantom-stealer-spread-by-iso-phishing.html

- -Malware in Motion: Animated Lures Trick Users into Infecting Their PCs | HP® Official Site - https://www.hp.com/us-en/newsroom/press-releases/2025/hp-december-2025-threat-report.html